云服务器安全问题

1、密码丢失怎么办?

登录系统进入“云服务器管理”页面,在“修改密码”页面按提示即可完成密码的重置。

2、密码重置不成功,有密码规则吗?

目前重置密码处的密码规则为:8-32个字符,英文,数字和符号必须同时存在,符号仅限!@#$%^*()。

3、为什么我的 BCC 无法重置密码

出于安全方面的考虑,在总览页面重置密码时对密码的规则要求比较复杂,必须是:

8-32个字符

英文,数字和符号必须同时存在

符号仅限!@#$%^*()

请您检查您指定的新密码是否符合此规则。特别提醒:特殊符号只能使用规则中列举出来的几个。

4、重置 windows 虚机密码后新密码没有生效?

由于Windows 虚机重置密码操作依赖 cloudinit 服务,所以当 cloudinit 服务被禁,或者在虚机内安装安全管理类软件时限制了 cludinit 服务运行,都可能导致重置密码失败。

为了确保重置密码可以生效,首先检查系统内的cloudinit服务是否可以正常运行:

1. 登录 Windows 云服务器,点击“开始”->"管理工具"->"服务"。

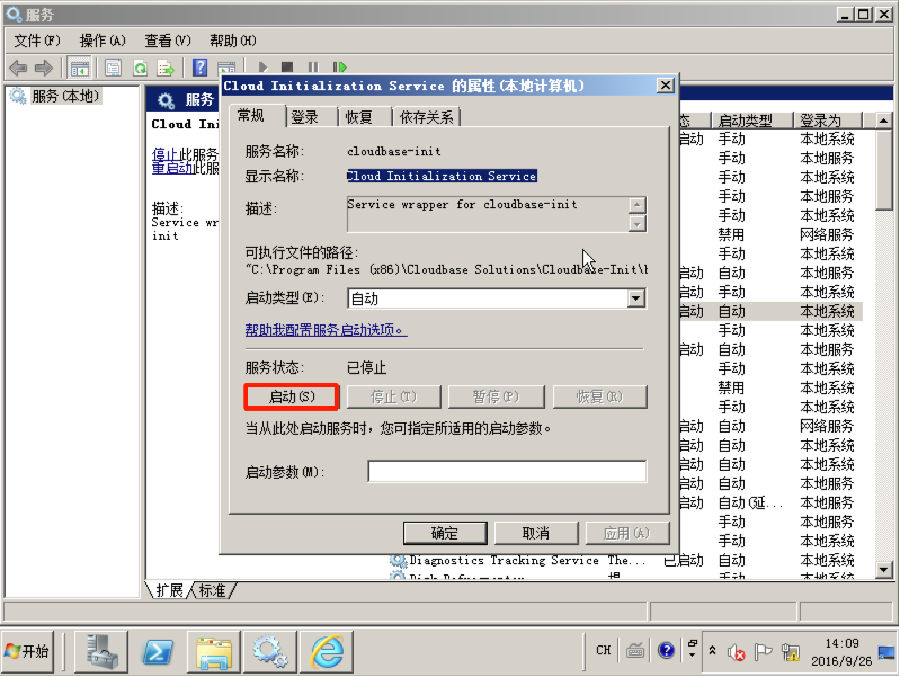

2. 双击“Cloud Initialization Service”操作,在弹框中点击“启动”按键。

如果 cloudinit 正常启动,说明当前服务正常,可以继续返回BCC 控制台重置密码。

如果 cloudinit 启动时报错,说明当前服务出现错误,跳转到第3步骤。

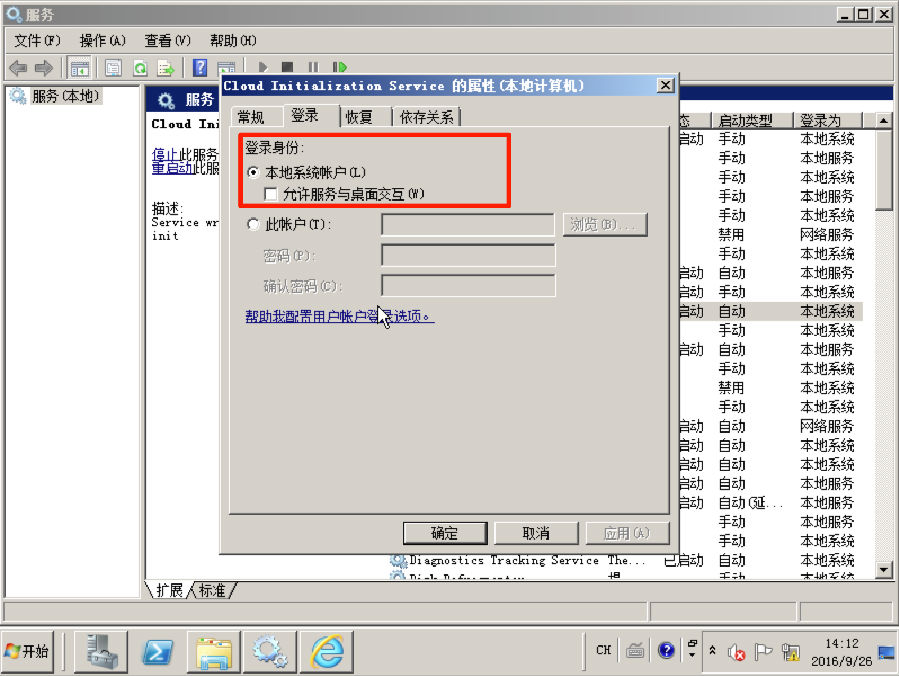

3. 切换“登录”页签,检查cloudinit服务的登录身份,保证当前身份为“本地系统账户”。否则可能由于权限问题导致cloudinit服务无法正常运行。

4. 如果仍然无法使用新密码登录 windows 云服务器,请填写工单说明详情。

注意:

在安装安全类软件时,请在安装之后,主动“启动” 一次cloudinit服务(参考步骤2),这时如果安全软件会有一些弹窗提示,提示cloudinit服务在调用系统的命令。请务必选择通过,否则cloudinit无法正常调用系统命令,并导致服务不可用。

5、服务器密码设置简单被入侵,杀毒后还是不行怎么办?

可以登录系统,在云服务器管理里“修改密码”。

如果系统中已经有病毒或者木马,可以选择“重装操作系统”来清理系统,注意这会导致系统盘数据的丢失!

同时建议检测程序中的漏洞及后门,以减少被入侵的可能。

6、登录 Windows 云服务器需要“网络级别身份验证”的功能?

方法一:出于安全方面的考虑,Windows系统的云服务器上远程桌面默认设置开启了“仅允许运行使用网络级别身份验证的远程桌面计算机连接”。

本地的 Windows 服务器必须支持“网络级别身份验证”功能,否则无法登陆 Windows 云服务器 。检查的方法如下:

启动远程桌面连接。

鼠标右击窗口标题栏,然后点击“关于”。

在弹出窗中,需要看到有“支持网络级别的身份验证”的字样 如果在上述操作中没有看到“支持网络级别的身份验证”的字样,就需要安装相应的补丁包以支持此功能。

方法二:首先需要用户使用VNC远程登录Windows 云服务器,然后打开“计算机--属性--高级系统设置--远程”,远程桌面中选择“允许运行任意版本远程桌面的计算机连接(较不安全)”。

7、新建了一个安全组,把原来一个云服务器给关联了,但是在默认安全组里还有。该如何处理?

当所有云服务器取消对安全组管理时才可以删除安全组,安全组列表的关联实例数量一栏显示当前有 多少BCC实例关联该安全组。

云服务器是可以关联多个安全组的,举个简单的例子:比如安全组A只允许访问22端口,安全组B允许ping,这样叠加安全组A和B就既可以访问22端口也可以ping。当您关联了新的安全组后可以在云服务器管理的安全组页面里手动取消不想关联的安全组。

注意:云服务器至少要关联一个安全组。

8、如何修复Dirty COW (CVE-2016-5195) Linux漏洞?

Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞以欺骗系统修改可读的用户空间代码然后执行,一个低权限的本地用户能够利用此漏洞获取其他只读内存映射的写权限。

漏洞编号: CVE-2016-5195

漏洞危害:黑客可以通过远程入侵获取低权限用户后,在服务器本次利用该漏洞在全版本Linux系统上实现本地提权,从而获取到服务器root权限。

影响范围:该漏洞在全版本Linux系统(Linux kernel >= 2.6.22)均可以实现提权:

CentOS 6.5 32位/64位 CentOS 7.1 32位/64位 Debian 7.5 64位 Debian 8.1 64位 Ubuntu Server 12.04.4 LTS 32位/64位 Ubuntu Server 14.04.1 LTS 32位/64位 |

漏洞修复方案:

1. 下载百度智能云提供的fix-tool-allinone.tar压缩包到服务器。

2. 解压压缩包

| root@linux ~]# tar xf fix-tool-allinone.tar.gz |

3. 进入fix-tool-allinone目录

| [root@linux ~]# cd fix-tool-allinone [root@linux fix-tool-allinone]# ls fix-tool-32-bit.tar.gz fix-tool-64-bit.tar.gz run.sh |

4.运行run.sh

| [root@linux fix-tool-allinone]# ./run.sh DirtyCow check and fix needs quite some time, please be patient. pokeball (___) (o o)_____/ @@ ` ____, /miltank // // ^^ ^^ mmap 7f804ec7f000 madvise 0 ptrace 0 Your kernel is 3.10.0 which IS vulnerable. Updating linux kernel to fix DirtyCow vulnerablity! Please confirm whether to continue the operation or not.[y/n] |

该工具集成了 pokemon 程序,利用 DirtyCow 漏洞完成普通用户对具有只读权限的文件的修改。工具首先创建一个普通用户,并将测试程序以及程序使用的测试文件拷贝到普通用户的家目录;然后运行pokemon程序进行漏洞检测。

如果检测到存在漏洞,则会输出上述提示,用户输入'y'则会升级内核以修复该漏洞,输入'n'则直接退出。

5. 升级内核后,用户需要自己手动重启服务器。如果用户有业务不方便立即升级内核,可以在检测完成后输入'n',等服务器空闲时再进行升级。

- 下一篇文章:云磁盘安全问题